Campanha de Phishing Amazon

Foi detetada uma campanha de Phishing com a imagem da Amazon. O tipo de phishing é particularmente interessante uma vez que utiliza uma implementação da cifra de bloco AES256, com o intuito de ofuscar o conteúdo original da página e assim evadir-se das ferramentas de protecção de perímetro.

Inicialmente, ao aceder ao site o cliente é redireccionado com HTTP 302 para uma nova localização:

A página apresenta o formato e logotipo da Amazon, com o intuito de iludir o utilizador a ceder as suas credenciais de acesso ao serviço:

Uma análise ao código da página revela que grande parte do código da página está codificada em Base64:

Curiosamente o conteúdo da variável hea2t, que contém o valor em Base64, é submetida para uma função para decifrar código AES256:

De facto, ao descodificar o código em base64 confirmamos a presença de conteúdo cifrado:

Com este tipo de ofuscação o autor da página tem como objectivo evadir-se dos equipamentos de inspecção de tráfego, ainda que com a capacidade de descodificar base64.

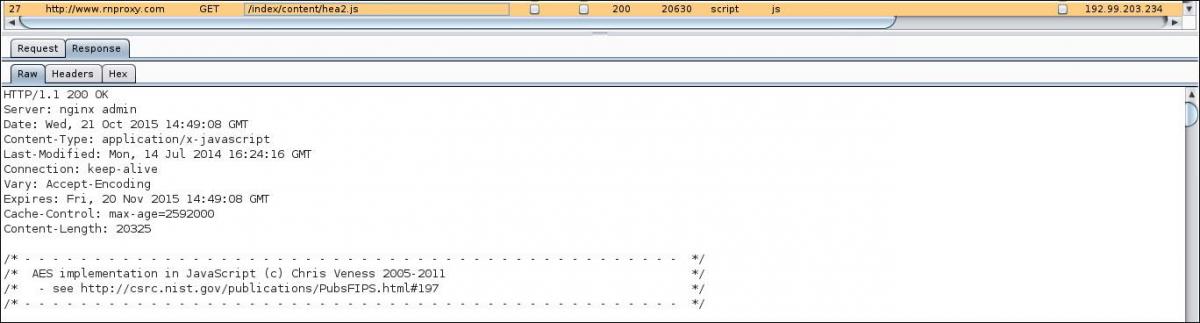

A função para decifrar o código Aes.Ctr.decrypt está disponível no ficheiro javascript hea2.js descarregado durante o acesso à página. O conteúdo permite identificar que se trata de facto da implementação da cifra AES em Javascript:

Mais abaixo no script é possível identificar a função Aes.Ctr.decrypt responsável por decifrar o código:

Como é possível constatar a função está preparada para receber o conteúdo codificado em Base64.

Uma vez ser possível instanciar a implementação directamente no navegador de internet, o código original da página pode ser observado com segurança através do reencaminhamento do código para a consola do navegador, através da função console.log(). A seguinte imagem demonstra a descodificação do código directamente para a consola, apresentado em seguida o código original de phishing:

Caso o utilizador submeta as suas credenciais ao site de phishing é reencaminhado para uma página de recolha de informação pessoal:

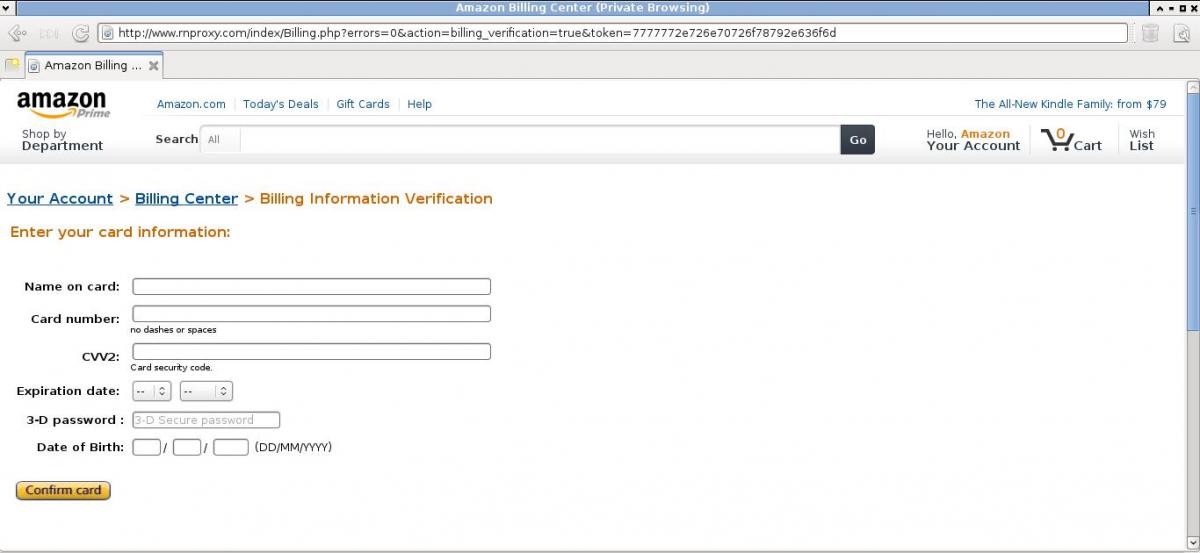

Em seguida é reencaminhado para a página de recolha da informação referente ao cartão de crédito:

Por ultimo o utilizador recebe uma mensagem de confirmação da alteração dos dados:

Em conclusão, esta campanha de phishing diferente das tradicionais por implementar vários mecanismos de ofuscação de código, base64 e AES, de modo a evadir-se de equipamentos de perímetro e desse modo afectar um maior número de utilizadores.